Contesto

Negli ultimi anni, il ransomware è diventato una delle principali minacce alla sicurezza informatica, colpendo aziende, enti governativi, ospedali e privati. Questo tipo di attacco informatico che limita l’accesso del dispositivo che infetta, ha assunto un’importanza crescente a causa dell’aumento delle superfici d’attacco e delle sofisticate tecniche utilizzate dai gruppi criminali. La pericolosità dei ransomware è amplificata dalla capacità di propagarsi rapidamente nei sistemi interni delle aziende, rendendo indisponibili dati critici, in alcuni casi, paralizzando le attività operative per giorni e settimane.

Le principali categorie di ransomware si distinguono per l’approccio unico con cui danneggiano e ricattano le vittime:

- Crypto-ransomware: Questo tipo di ransomware cripta i file della vittima, rendendoli inaccessibili senza una chiave di decrittazione. Si tratta della forma più diffusa e pericolosa, con esempi noti come CryptoLocker e WannaCry, che hanno causato ingenti danni a livello globale.

- Locker ransomware: A differenza dei crypto-ransomware, il locker ransomware blocca l’accesso alle funzioni principali del dispositivo senza cifrare i file. Impedisce quindi all’utente di utilizzare il sistema finché non paga il riscatto. Un esempio è Locker, che blocca l’accesso senza compromettere i dati.

- Scareware: Si tratta di una forma di ransomware che visualizza falsi avvisi di infezione da virus o malware, spingendo l’utente a pagare per “risolvere” un problema inesistente. Sebbene meno dannoso, è comunque efficace nel convincere gli utenti a pagare.

- Leakware (o doxware): Minaccia di pubblicare informazioni riservate o sensibili della vittima, utilizzando il ricatto come leva. In questi casi, la minaccia di esporre dati privati è spesso più efficace della semplice cifratura.

- Ransomware-as-a-Service (RaaS): È un modello commerciale in cui i creatori di ransomware vendono o noleggiano il loro malware ad altri criminali informatici, i quali lo usano per attaccare le vittime. Questo modello abbassa la barriera all’ingresso per chi vuole condurre attacchi ransomware, diffondendo ulteriormente questo tipo di minaccia.

La simulazione di attacco ransomware è stata realizzata con la finalità di rappresentare nel modo più realistico quanto osservato su larga scala durante questo tipo di attacchi. È stata dunque realizzata una soluzione che adotta una combinazione di algoritmi di crittografia avanzati, tra cui AES (Advanced Encryption Standard) e RSA (Rivest–Shamir–Adleman), per rendere effettivamente i dati illeggibili senza la chiave corretta. Questo tipo di simulazione è stata realizzata in questo modo perché questi attacchi non solo rendono difficile il recupero dei dati, ma permettono anche agli attaccanti di garantire un alto livello di anonimato durante le fasi di estorsione. Negli ultimi tempi, le varianti di attacchi ransomware sono diventate più complesse, con approcci che includono anche la doppia estorsione, minacciando le vittime non solo con la perdita dei dati, ma anche con la pubblicazione online delle informazioni riservate, spesso con un countdown pubblico sui dataleak site raggiungibili tramite rete Tor.

Questo documento illustra la creazione di scenari di analisi, appartenenti alla categoria dei Crypto-ransomware, che mira a valutare l’efficacia di misure di protezione di sistemi e organizzazioni, riproducendo il comportamento di minacce reali, tramite una disamina dettagliata delle logiche di funzionamento di un ransomware e degli approcci di mitigazione.

Creazione di scenari e modelli di valutazione

È stato creato un ambiente di simulazione per valutare l’efficacia di un attacco a sistemi aziendali, integrando soluzioni di protezione avanzate con difese attive costantemente aggiornate all’ultima versione disponibile.

La valutazione ha coinvolto tre scenari:

- Scenario 1 – Dati eterogenei: Sistema contenente oltre 200 file di vario tipo e dimensione

- Scenario 2 – Dati voluminosi: Sistema contenente cartelle con oltre 20 GB di dati

- Scenario 3 – Dati personali: Sistema contenente una directory utente che rappresenti una tipica struttura di dati in contesti aziendali.

Questi scenari hanno l’obiettivo di analizzare come un ransomware si possa diffondere e cifrare i dati in un contesto realistico, sia esso in ambito server sia in ambito client, compatibilmente ad un contesto aziendale.

I sistemi di sicurezza ad oggi adottano principalmente tre approcci per rilevare le minacce di tipo ransomware: signature-based, heuristical, e behavioral analysis. Questi metodi complementari tra essi hanno limiti intrinseci che possono essere sfruttati da minacce mediamente sofisticate e di seguito ne valuteremo gli impatti.

Per ogni scenario sono state eseguite le valutazioni per ognuno dei tre approcci di rilevazione:

- signature-based sono il primo livello di difesa, progettato per confrontare file e processi con un database di firme malware note. Questo approccio è molto efficace contro minacce già catalogate, ma risulta inutile di fronte a soluzioni nuove, personalizzate o offuscate, come nel caso del ransomware in Python utilizzato per le analisi;

- heuristical aggiungono un livello di intelligenza al rilevamento, cercando pattern sospetti o anomalie nel codice, come comportamenti tipici dei ransomware (ad esempio, utilizzo simultaneo di algoritmi crittografici come AES e RSA). Tuttavia, una soluzione ben progettata può evitare di attivare questi criteri, apparendo innocua durante l’esecuzione;

- behavioral monitorano e correlano le attività in tempo reale, rilevando comportamenti anomali come modifiche rapide a un gran numero di file, connessioni sospette o tentativi di cifratura di massa. Questo approccio è cruciale per individuare ransomware in azione. Tuttavia, nelle analisi condotte, il ransomware in Python non ha superato le soglie di allerta, riuscendo a cifrare una grande quantità di file senza essere bloccato.

Per analizzare approfonditamente tali modelli sono stati utilizzati due ransomware, un sample noto disponibile sulle primarie piattaforme di code sharing, ed un ransomware disarmato sviluppato dal Red Team di Almaviva.

Questo approccio ha consentito di ottenere risultati rilevanti e indicativi per comprendere l’efficacia dei sistemi di protezione e identificare potenziali aree di miglioramento nella prevenzione di attacchi ransomware.

Esecuzione Scenario 1 – Dati eterogenei

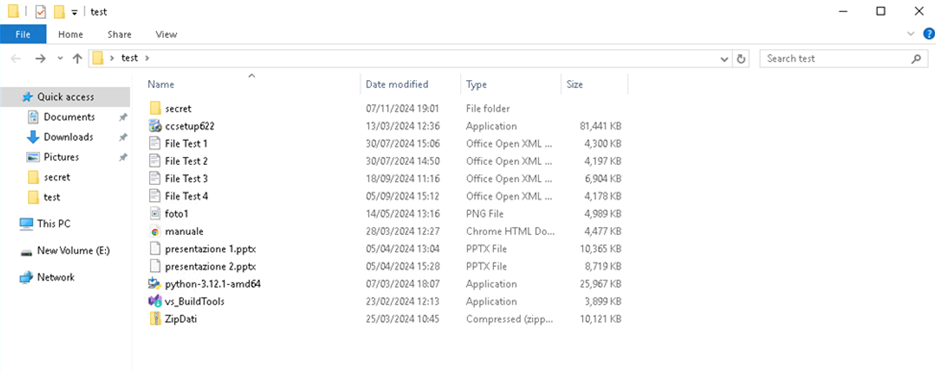

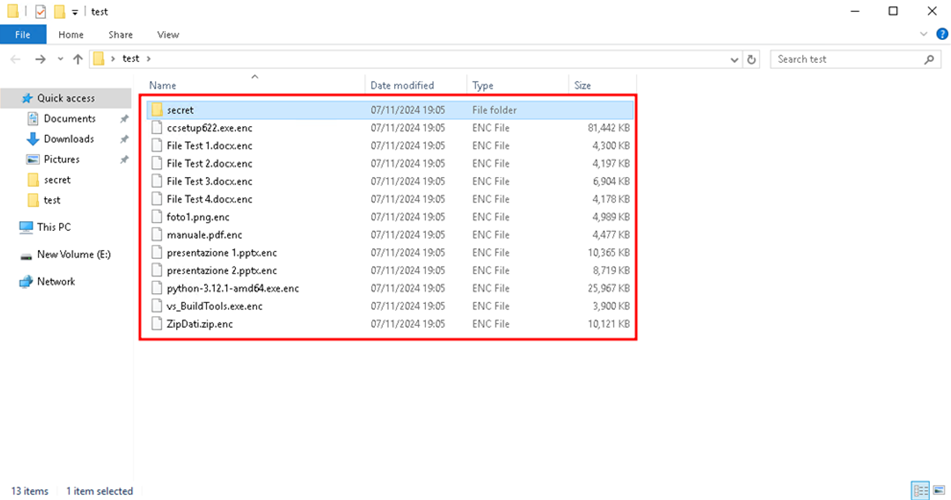

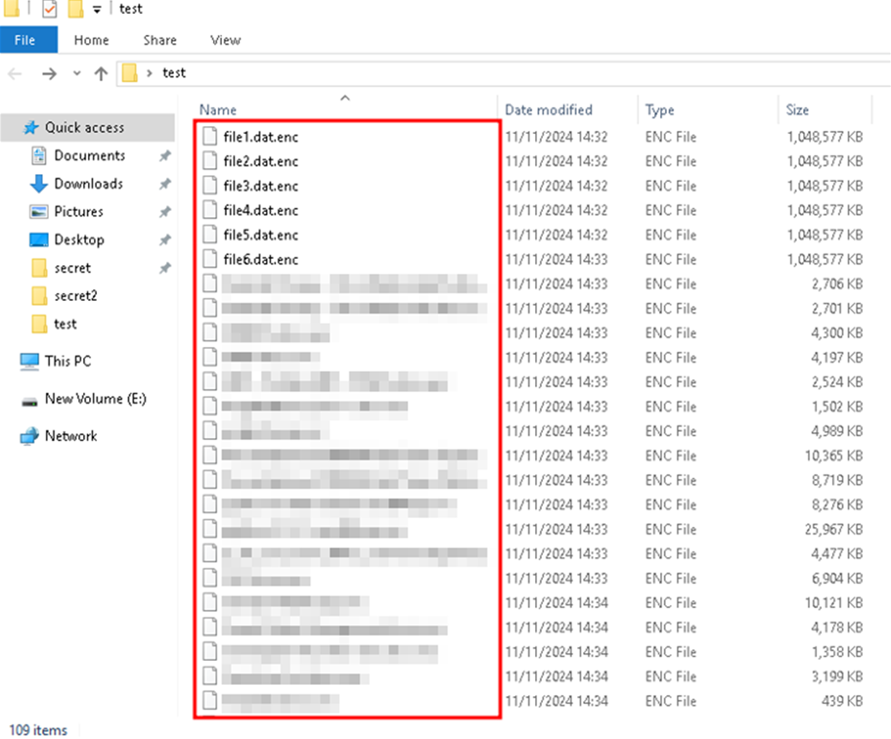

È stata creata una directory di prova contenente un’ampia gamma di file di diverso tipo e dimensione, oltre 200 file organizzati in sottocartelle in maniera gerarchica. Questa configurazione permette di simulare la propagazione del ransomware attraverso i vari livelli di directory nel sistema target, replicando il comportamento di un ransomware reale che si diffonde tra le cartelle di un dispositivo o in una rete aziendale.

La directory utilizzata per le analisi includeva documenti testuali, fogli di calcolo, immagini e file di testo, appositamente selezionati per osservare il comportamento del sistema di crittografia sui contenuti di diversi formati rappresentativi di un contesto aziendale:

| Sample/Detection | Firma | Euristica | Comportamento |

| Noto | Rilevato-Bloccato | – | – |

| NON noto | Non rilevato | Non rilevato | Non rilevato |

In questo scenario, la versione ransomware personalizzata ha cifrato 200 documenti eterogenei in 25 secondi.

Esecuzione Scenario 2 – Dati voluminosi

Nel secondo scenario invece è stata create una directory contenente file di diverse tipologie e dimensioni con un focus particolare su file con dimensioni superiori ai 20gb.

Anche in questo scenario, la soluzione implementata ha completato la cifratura dei file senza attivare alcun sistema di difesa, nonostante l’elevato numero e le dimensioni significative dei file coinvolti.

| Sample/Detection | Firma | Euristica | Comportamento |

| Noto | Rilevato-Bloccato | – | – |

| NON noto | Non rilevato | Non rilevato | Non rilevato |

In questo scenario, la versione ransomware personalizzata ha cifrato 20 Gb di dati in 1:30 minuti.

Esecuzione Scenario 3 – Dati personali

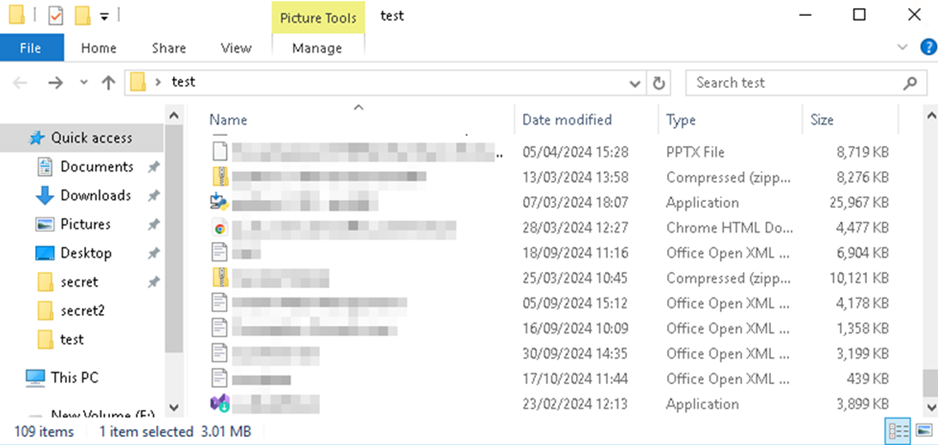

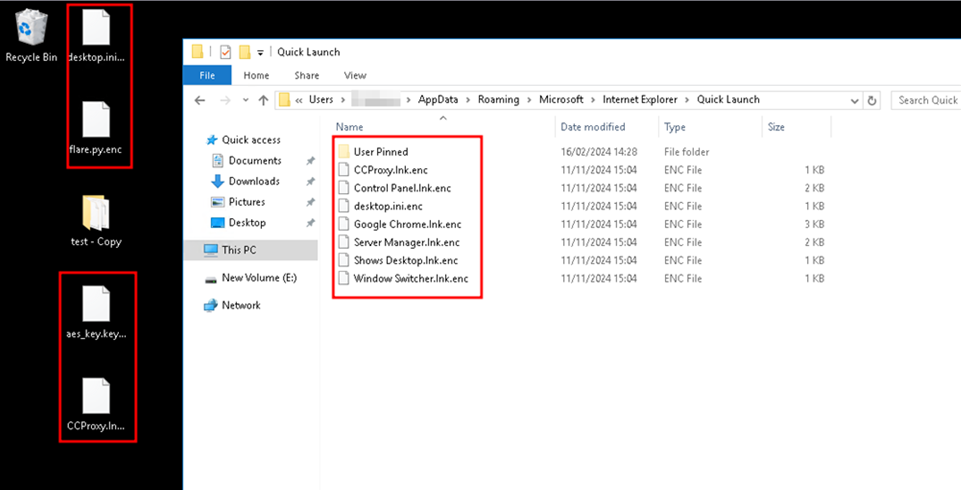

Nel terzo scenario, è stata selezionata una cartella utente di riferimento sul sistema, contenente una varietà di “informazioni riservate” tipiche di un profilo aziendale o personale. Questo ha permesso di eseguire la cifratura di tutti i file presenti e di esplorare diverse directory come AppData, Documenti, Desktop, e altre sottocartelle specifiche.

Anche in questo caso, è stato possibile completare la cifratura dell’intero contenuto senza attivare alcun meccanismo di difesa presente sul sistema, dimostrando di poter eseguire l’attacco senza essere rilevati.

| Sample/Detection | Firma | Euristica | Comportamento |

| Noto | Rilevato-Bloccato | – | – |

| NON noto | Non rilevato | Non rilevato | Non rilevato |

In questo scenario, la versione ransomware personalizzata ha cifrato l’intero contesto di un determinato utente in 2:15 minuti.

Conclusioni

Le analisi condotte hanno evidenziato elementi critici nei moderni sistemi di sicurezza, nel dettaglio:

- la metodologia euristica non riesce in modo efficace a rilevare minacce innovative, infatti, nel caso specifico non è riuscita ad individuare il ransomware realizzato dal Red Team di AlmavivA il quale, tra le sue caratteristiche, non presentava un wallet standard di criptovalute né firme statiche pubblicamente note (YARA rules).

- la metodologia comportamentale non riesce in modo efficace a rilevare minacce di alcun tipo (di quelle verificate), consentendo la cifratura estensiva di file.

La differenza principale tra un ransomware noto e una variante personalizzata risiede proprio nell’assenza di elementi comunemente associati a minacce già catalogate, come specifici wallet o comportamenti di rete sospetti. Questa discrepanza dimostra quanto sia difficile per i sistemi di sicurezza adattarsi a minacce nuove e non documentate.

I risultati delle analisi sottolineano l’importanza di un approccio multilivello alla sicurezza come, ad esempio, l’adozione di politiche Zero Trust quali microsegmentazione, MFA e autenticazione adattiva, context-aware, etc.

A titolo di esempio, un approccio per incrementare la sicurezza di sistemi critici potrebbe essere di prevedere una policy fortemente restrittiva nell’ambito XDR al fine di inibire tutte quelle attività non strettamente previste, come l’accesso a librerie di cifratura, andando ad autorizzarle all’occorrenza tramite sistemi di ticketing integrati con sistemi SOAR.

Una soluzione efficace prevede la classificazione dei sistemi e l’adozione di misure differenziate a seconda della loro classe di rischio, andando a bilanciare funzionalità e sicurezza, in quanto la sola adozione di una soluzione standard non potrà essere efficace su sistemi eterogenei.