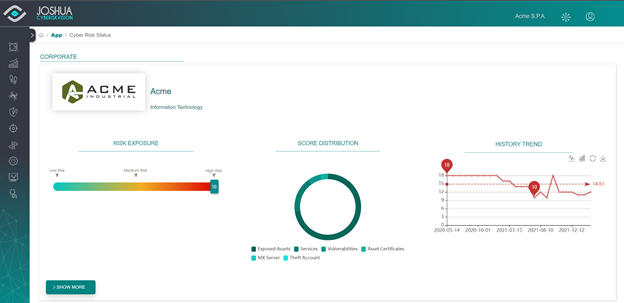

Cyber Risk Status

Hai domande sulla piattaforma Joshua? Controlla le FAQ oppure contattaci. Il nostro team sarà lieto di risolvere ogni dubbio.

Rappresenta il primo grado di rischio espresso per le le singole Legal Entity che compongono la Corporate e la Supply Chain. Per ogni società, sia essa di tipo Corporate, Subsidiary, Supplier, Customer o Other, viene indicato il livello di esposizione di rischio arricchito con la distribuzione del punteggio con i diversi indicatori.

L’esigenza di monitorare l’efficacia dell’introduzione di una soluzione di questo tipo all’interno dei processi consolidati aziendali ha reso necessario l’introduzione del grafico History Trend.

Quest’ultimo grafico permette per ogni organizzazione di visualizzare come, nel tempo, il livello di esposizione al rischio sia cambiato, rappresenta dunque un indicatore fondamentale dell’evoluzione cyber dell’organizzazione.

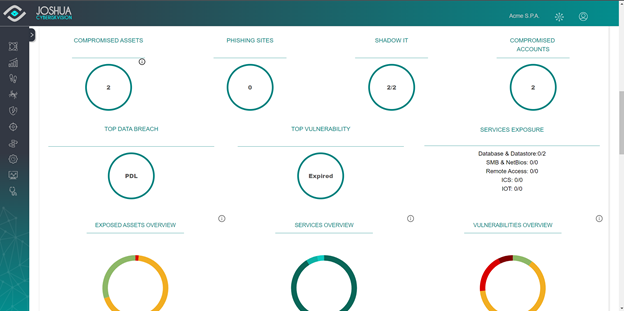

Per ogni organizzazione sono infine riportati nel dettaglio tutti gli indicatori che compongono il proprio livello di esposizione al rischio.

All’organizzazione viene attribuita una classe di rischio numericamente compresa fra 1 e 18, il Cyber Risk Status Score, definita a partire dagli indicatori di rischio presenti nella Cyber Footprint, dagli incidenti di sicurezza rilevati da fonti pubbliche e dalle pratiche in ambito cybersecurity adottate dall’organizzazione. Tramite sofisticati algoritmi di calcolo, la soluzione Cyber Risk Status è in grado di analizzare le vulnerabilità riscontrate, determinare le caratteristiche di sicurezza complessive e i valori associati ai principali indicatori di compromissione per produrre lo score.

Lo score prodotto tiene in considerazione le seguenti componenti:

✓ Asset dell’organizzazione target, distinti dalla piattaforma in 3 diverse tipologie:

Esposti, ovvero raggiungibili dalla rete internet;

Vulnerabili, ovvero il sottoinsieme di quelli esposti che presentano falle di sicurezza;

Compromessi, ovvero quelli precedentemente violati da attacchi informatici e pertanto non più in possesso dei requisiti di integrità, disponibilità o riservatezza necessari.

✓ Certificati SSL/TLS che possono essere scaduti e/o auto-firmati, con dettagli circa il loro livello di compliance

✓ Shadow IT per rilevare i sistemi potenzialmente abbandonati o fuori dal controllo della funzione IT aziendale

✓ Phishing per accedere alla lista di siti che potrebbero rappresentare una minaccia per la propria organizzazione

✓ Email con le caratteristiche relative alle configurazioni dei sistemi di posta elettronica per mitigare eventuali attacchi di phishing

✓ Vulnerabilità note (CVE) per un’analisi passiva e preliminare in grado di comprendere la postura dell’infrastruttura propria e della supply chain

✓ Postazioni non aggiornate o compromesse analizzate in modo passivo, specificatamente al modulo CheckME

✓ Indicatori di Compromissione (IoC) in grado di comprendere se il sistema è stato coinvolto in attività riconducibili ad azioni tipiche di malware o azioni post-exploiting

✓ Servizi erogati suddivisinelle seguenti categorie:

Standard per servizi che è ragionevole siano erogati su internet

Deprecated per servizi che da framework internazionali e best practices è sconsigliato l’uso

Dangerous per servizi la cui presenza rappresenta un pericolo

Intranet per servizi che dovrebbero essere esposti all’interno della propria rete privata

Unknown per servizi sconosciuti

Not Standard per servizi noti ma non standard

✓ Info Leak per le notizie che anticipano eventuali azioni a danno dell’organizzazione

✓ Data Leak per informazioni riguardanti la propria organizzazione che rappresentano l’evidenza che l’organizzazione ha subito un incidente informatico

✓ Report contenente bollettini di intelligence che coinvolgono la propria organizzazione direttamente o indirettamente

✓ Web Malware per elementi di rischi che potrebbero coinvolgere i proprio utenti/clienti/dipendenti atti a navigare le risorse web messe a disposizione