Advanced Threat Hunting

Hai domande sulla piattaforma Joshua? Controlla le FAQ oppure contattaci. Il nostro team sarà lieto di risolvere ogni dubbio.

Joshua è in grado di offrire un sistema di Advanced Threat Hunting, mirante a stabilire meccanismi e strumenti di monitoraggio tarati sulle esigenze e necessità dell’organizzazione cliente all’esterno del perimetro dell’organizzazione stessa.

In particolare, questo sofisticato servizio di ricerca delle minacce esterne comprende le seguenti attività:

BGP Routing Monitor

garantisce un monitoraggio continuo della diffusione di informazioni di routing a livello di Autonomous System

Social Media e WebHint

analizza le rivendicazioni di attacco sulle piattaforme social

Fraudolent Domain Registration

individua e monitora l’attivazione di profili creati a scopo fraudolento

Service Exposure Monitor

monitora la tipologia dei servizi esposti sui sistemi perimetrali

Underground Attacks

garantisce un flusso informativo sugli attacchi che provengono da infrastrutture del darknet

Black Market Monitor

monitora le informazioni all’interno di reti del darknet, come forum e altre reti sociali e di condivisione

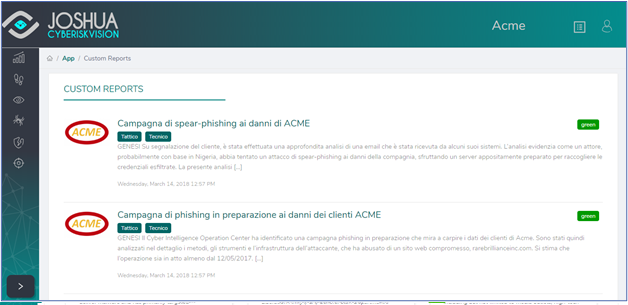

Report personalizzati

La soluzione mette a disposizione un set di report di Cyber Threat Intelligence estesi e dettagliati per avere un quadro completo della minaccia, redatti esclusivamente on-demand.

I clienti hanno la possibilità di richiedere approfondimenti mirati, fornendo informazioni più mirate per restringere il perimetro di investigazione (es. IP, Dominio, Hash, URL, File Sample, Soggetti, Organizzazioni…)

Gli specialisti effettueranno le ricerche e le analisi del caso, fornendo come outcome un report approfondito, strutturato e dettagliato, entro un massimo di 5 giorni ed aggiornato nel tempo.

La soluzione di Advanced Threat Hunting consente l’accesso ad un database completo di informazioni in grado di tracciare ogni possibile minaccia che potrebbe compromettere la sicurezza dell’organizzazione, e fornisce un focus specifico su alcuni strumenti (tra cui DNS, WHOIS, certificati SSL e attività di web tracking).

Elementi chiave di successo

La possibilità di poter ricercare elementi dannosi ancor prima che essi individuino l’organizzazione target, rappresenta un’ottima possibilità di prevenzione. In questo modo, infatti, il sistema dei controlli interni si fortifica e si arricchisce, ed è in grado di rispondere più efficacemente in fase di concretizzazione delle minacce stesse e nel caso in cui si presentino minacce simili a quelle già tracciate.

Il sistema è inoltre tarato specificamente per agire ed intervenire su alcune tematiche:

✓ Phishing

✓ Minacce al Dominio

✓ Minacce su dispositivi mobili

✓ Minacce da falsi account che affermano essere autentici e riferibili al brand

✓ Minacce da falsi account che affermano di essere membri degli organi direttivi dell’organizzazione

✓ Data leakage e furto di credenziali

✓ Dark web

✓ Phishing telefonico

✓ Spoofing via mail

✓ Specifiche minacce al brand, eseguite tramite la condivisione in rete di contenuti che danneggiano la brand reputation